Next: Notwendigkeit von Kommunikationsprotokollen

Up: Grundlagen

Previous: Grundlagen

Contents

Zunächst ist der Begriff Biometrik zu definieren.

Er setzt sich aus den Bestandteilen Biologie  und Metrik

und Metrik

zusammen, diese werden im Folgenden genauer untersucht.

zusammen, diese werden im Folgenden genauer untersucht.

[LaFr]

- 1. Wissenschaft von den Lebewesen und den Gesetzmäßigkeiten des Lebens

- 2. Beschaffenheit eines Lebewesens

- 3. der Natur entsprechende Beschaffenheit

[Teu96][S.254]

Der mathematische Begriff Metrik verallgemeinert das Verhältnismaß Abstand auf beliebige Mengen:

auf beliebige Mengen:

Eine nichtleere Menge  heißt genau dann ein metrischer Raum, wenn jedem geordneten Paar

heißt genau dann ein metrischer Raum, wenn jedem geordneten Paar von Punkten

von Punkten  und

und  aus

aus  stets eine reelle Zahl

stets eine reelle Zahl

zugeordnet wird.

zugeordnet wird.

heißt Abstand oder Distanz zwischen den Punkten

heißt Abstand oder Distanz zwischen den Punkten  und

und  . Für alle

. Für alle

muß gelten:

muß gelten:

- (M1) Der Abstand zwischen

und

und  ist gleich dem Abstand

ist gleich dem Abstand  und

und  (Symmtrie).

(Symmtrie).

- (M2) Der Abstand zwischen

und

und  ist kleiner oder gleich der Summe der Abstände zwischen

ist kleiner oder gleich der Summe der Abstände zwischen  und

und  (Dreiecksungleichung).

(Dreiecksungleichung).

- (M3) Wenn der Abstand zwischen

und

und  gleich null ist, folgt daraus, dass

gleich null ist, folgt daraus, dass  und

und  gleich sind.

gleich sind.

genau dann, wenn

genau dann, wenn

Eine Menge, auf die eine Metrik definiert wurde, heißt metrischer Raum.

beschreibt eine

Klasse von sogenannten biometrischen Algorithmen, die eine computergestützte

Vergleichbarkeit von verschiedenen digitalen Aufzeichnungen biologischer

Personenmerkmale herstellen. Biometrische Algorithmen spannen einen metrischen

Raum auf, in dem die Abstände verschiedener biometrischer Merkmale mathematisch

eindeutig definiert sind. Daraus resultiert die folgende Definition:

Biometrischer Algorithmus : Ein Verfahren, das aus einem biologischen

Merkmal, eine vergleichbare Kenngröße generiert. Diese Kenngröße heißt

biometrische Signatur . [Barg02][S.6]

Die Eignung eines biometrischen Algorithmus wird daran gemessen, dass die

Signaturen zweier unterschiedlicher Abbildungen desselben biologischen Merkmals

nahe beieinander liegen, während der Abstand der Signaturen zweier verschiedener

biologischer Charakteristika groß sein sollte.

Man hat festgestellt, dass sich eine Vielzahl an unterschiedlichen biologischen

Merkmalen für die Biometrik eignen könnten.

Diese Merkmale haben folgende Eigenschaften:

- Eindeutigkeit für jede Person: Es können nur biologische Merkmale

, welche sich zwischen einzelnen Personen deutlich unterscheiden, für

biometrische Anwendungen herangezogen werden. Dabei müssen diese Merkmale auch

bei eineiigen Zwillingen genug Varianz erzeugen. Nur so kann zugesichert werden,

dass für zwei Individuen auch unterschiedliche biometrische Signaturen vorliegen.

- Unveränderlichkeit: Je nachdem welches Anwendungsfeld der

Biometrik betrachtet wird, kann die Forderung, dass sich die biologischen Merkmale

gar nicht oder zumindest in einer akzeptablen Toleranz verändern, notwendig

sein.

Sinnvolle weitergehende Forderungen sind:

- Technische Eignung: Das Merkmal hat hinsichtlich

der Messmethode, Messdauer und Messkosten technisch geeignet zu sein.

- Anwender Akzeptanz: Die Messmethode und das Merkmal sollten

akzeptabel für die Anwender sein. Insbesondere darf es zu keinerlei

Beeinträchtigung der Gesundheit kommen.

- Merkmalverbreitung: Das

Merkmal sollte weit verbreitet, dass heißt, bei fast allen potenziellen Nutzern

vorhanden sein.

Bei der Klassifizierung biologischer

Merkmale unterscheidet man zwischen phänotypischen und

genotypischen Merkmalen.

- Phänotypisch

- Die Ausprägungen

phänotypischer Merkmale werden von den Erbanlagen und auch von den

Umwelteinflüssen, denen der Träger zu einem früheren Zeitpunkt seiner

Entwicklung ausgesetzt war, bestimmt. Dieses führt dazu, dass diese Merkmale

sich auch bei Menschen mit den selben Erbanlagen unterscheiden. Ein Beispiel für

phänotypische Merkmale sind die Strukturen der menschlichen Iris. [Barg02][S.8]

- Genotypisch

- Die Erscheinung genotypischer Merkmale ist vollständig durch die Erbanlagen des

Trägers festgelegt. Dieses führt dazu, dass genotypische Merkmale bei eineiigen

Zwillingen die gleiche Signatur erzeugen. Ein Beispiel für ein genotypisches

Merkmal ist die DNA eines Menschen. [Barg02][S.8]

Wie man schon an den Beispielen sieht, nimmt ein biometrisches

System physiologische und/oder verhaltenstypische Merkmale einer Person auf. Zu

den physiologischen Merkmalen gehören statische Körpermerkmale, wie bei der

Finger-, Gesichts- oder Iriserkennung. Verhaltenstypische Merkmale hingegen

beschreiben dynamische Kennwerte. Diese werden meist aus einem zeitlichen

Verlauf von statischen Merkmalen erzeugt. Unterschriftensysteme erfassen nicht

nur das Bild der Unterschrift, sondern auch deren Erzeugung. Dabei zeichnen

sie den Druck und die Schreibgeschwindingkeit des Stiftes auf.

Ein biometrisches System kann zur Erhöhung der Sicherheit mehrere

biometrische Indikatoren heranziehen. Eine Möglichkeit wäre es,

Gesichtserkennung mit zusätzlicher Sprach- und Fingererkennung zu koppeln. Nur

wenn diese drei, für sich genommen autonome Verifikationsverfahren, positiv

übereinstimmen, wird das Gesamtsystem ein positives Feedback liefern. Hierbei

unterscheidet man den zeitlichen Verlauf der Aufzeichnung der biometrischen

Rowdaten:

- Monomodal: Jedes biometrische Merkmal

wird zeitlich nacheinander aufgezeichnet und eventuell verarbeitet.

- Multimodal: Alle biometrischen Merkmale werden gleichzeitig

erfasst und eventuell auch verarbeitet.

[Barg02][S.9]

Die Ergebnisse der Anwendung eines biometrischen Algorithmus auf

unterschiedliche Aufnahmen desselben Merkmals (beispielsweise verschiedene

Bilder derselben Iris) sind i.A. nicht zu 100 Prozent identisch, sondern liegen nur

nahe beieinander. Aus diesem Grund muss ein biometrischer Algorithmus innerhalb

eines gewissen Toleranzrahmens Signaturen als zu demselben Merkmal (bzw. zu

demselben Träger) gehörend erkennen. Ähnliche Signaturen werden als

gleich und Signaturen, deren Abstand außerhalb des Toleranzrahmens

liegt, als unterschiedlich

und Signaturen, deren Abstand außerhalb des Toleranzrahmens

liegt, als unterschiedlich bewertet. Die Festlegung dieses

Toleranzrahmens besitzt signifikanten Einfluss auf die Güte eines biometrischen

Algorithmus. Legt man den Toleranzrahmen zu großzügig fest, kann es leichter zu

Fehlurteilen kommen, ist er zu eng gewählt, kann es passieren, dass auch der

Träger der Signatur nicht korrekt erkannt wird (z.B. bei zu schlechter Qualität

der Bilddaten).

bewertet. Die Festlegung dieses

Toleranzrahmens besitzt signifikanten Einfluss auf die Güte eines biometrischen

Algorithmus. Legt man den Toleranzrahmen zu großzügig fest, kann es leichter zu

Fehlurteilen kommen, ist er zu eng gewählt, kann es passieren, dass auch der

Träger der Signatur nicht korrekt erkannt wird (z.B. bei zu schlechter Qualität

der Bilddaten).

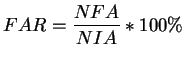

In diesem Zusammenhang spricht man von zwei Kenngrößen: der FAR

und der FRR.

- False Acception Rate (FAR): Bezeichnet die Rate der

fehlerhaften Zuordnungen einer Signatur zu einem Träger. Je höher also die FAR,

desto größer ist die Wahrscheinlichkeit, dass ein Betrüger erfolgreich eine

falsche Identität vortäuschen kann.

Die FAR berechnet sich wie folgt:

Wobei NFA (Number of False Acceptances) die Anzahl der fälschlich

Akzeptierten und NIA (Number of Imposter Attempts) die Gesamtzahl der

unberechtigten Zutrittsversuche angibt.

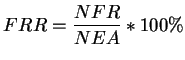

- False Rejection Rate (FRR): Bezeichnet

die Rate der fehlerhaft fehlgeschlagenen Zuordnungen von Signaturen, also die

Wahrscheinlichkeit, mit der z.B. einem Kontobevollmächtigten der Zugriff

verweigert wird. Die FRR berechnet sich wie folgt:

Wobei NFR (Number of False Rejections) die Anzahl der fälschlichen Rückweisungen

und NEA (Number of Enroll Attempts) die Gesamtzahl der berechtigten

Zutrittsversuche angibt.

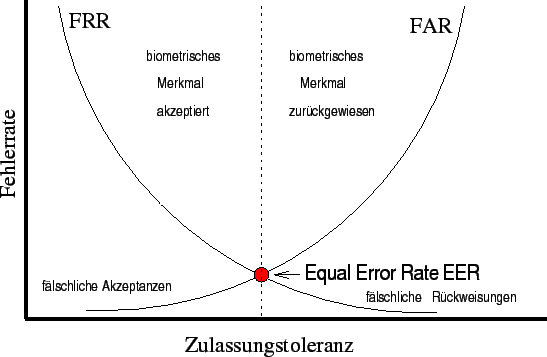

Die Kenngrößen FAR und FRR sind von einander abhängig. Eine

Verbesserung der einen Größe hat im Allgemeinen eine Verschlechterung der

anderen zur Folge. Wenn der Toleranzrahmen für die Signaturen eingeengt wird,

führt dieses z.B. zu einer niedrigeren FAR, da das Kriterium für die Erkennung

einer Signatur verschärft wurde. Es resultiert aber ebenso in einer Erhöhung der

FRR, da nun auch die Anforderungen an die Aufnahme des Merkmals erhöht wurden.

Durch geschickte Parameterwahl kann man die FAR oder die FRR so anpassen, dass

der Wert über oder unter einer bestimmten festgelegten Grenze fällt.

Deswegen muß das Verhältnis von FAR und FRR mitbetrachtet werden um,

ein biometrisches System zu beurteilen.

Trägt man das Verhältnis von FAR/FRR zu der Zulassungstoleranz in ein Diagramm

ein, kann man einen Schnittpunkt sehen.

Figure 1:

FAR/FRR

|

Im Schnittpunkt der beiden Kurven von FAR und FRR gilt die Gleichung FAR=FRR.

Diesen Schnittpunkt bezeichnet man Equal Error Rate (EER).

Die Güte eines biometrischen Systems kann man mit dieser beschreiben.

Es sollte aber beachtet werden, dass es möglich ist, jeweils einen der Werte

(FAR/FRR) zu minimieren. Deswegen muss bei biometrischen Systemen, das

Einsatzgebiet mit betrachtet werden.

Bei einem Geldautomat wird man versuchen, die FRR, bei noch tolerierbaren FAR,

zu minimieren. Denn keine Bank könnte ihren Kunden zumuten, dass sie beim

Vorgang des Geldabhebens nicht als legitimer Kontobesitzer authorisiert

werden.

Anderseits wird es eher akzeptiert, das berechtigte Personen nicht in

Hochsicherheitsbereiche kommen, als das ein unberechtigter Zugang erhält.

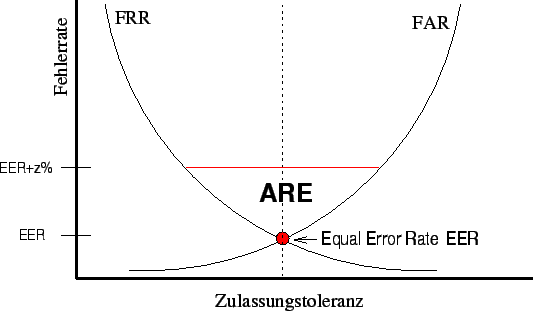

Zusätzlich zu der EER kann man noch eine weitere Kenngröße

spezifizieren ARE. Dabei betrachtet man die Umgebung von EER. Besitzen

die FAR- und FRR-Kurve ein großes Tal und die Kurven steigen/fallen langsam an, so

wird dieses System im praktischem Einsatz eine kleinere Fehlerrate aufweisen.

Steigen/fallen die beiden Kurven stark an, so dass sich das Tal verkleinert, dann

kann man davon ausgehen, dass sich die Fehlerrate erhöht.

ARE ist definiert als ein Fläche, die von den zwei Fehlerkurven, sowie

einer Waagerechten eingeschlossen wird. Die Waagerechte ist definiert durch:

Je größer die Fläche, desto einfacher kann die optimale Zulassungstoleranz für

ein System geschätzt werden. Bei gleicher Fehlerrate ist das System mit dem

größeren ARE-Wert zu bevorzugen.

Figure 2:

ARE

|

Biometrische Verfahren lassen sich in ihrer Anwendung in zwei Klassen

einteilen, Verifikation und Identikation. Obwohl diese

beiden Klassen zunächst sehr ähnlich erscheinen, ergeben sich jedoch Unterschiede bei der Anwendung für den Nutzer.

- Biometrische Verifikation: Ein Authentikationssystem ist ein

Prozess, bei dem es darum geht, eine zuvor angegebene Identität zu überprüfen.

Durch die erzeugte biometrische Signatur weist das Subjekt dem System nach, dass

er wirklich die Person ist, welche er vorgibt zu sein.

Es findet also ein 1:1 Vergleich statt. Das Authentikationssystem sucht

nicht das passende Referenztemplate in seiner vorgehaltenen biometrischen

Siganturdatenbank, sondern weiß anhand der Identität, welches

Referenztemplate es zur Verifikation benutzen soll.

- Biometrische Identikation: Ein Identikationssystem ist ein

Prozess, bei dem die Aufgabe besteht, anhand einer erzeugten biometrischen

Signatur, die zugehörige Person (Identität) zu ermitteln. In diesem Fall muss

die zu überprüfende biometrische Signatur mit der gesamten Datenbank aller in

Frage kommenden biometrischen Signaturen verglichen werden. Sollte eine

hinreichende Übereinstimmung der aufgenommenen biometrischen Signatur mit einem

Referenztemplate festgestellt werden, so läßt sich diese biometrische Signatur

einem Subjekt zuordnen.

Es findet ein 1:n Vergleich statt.

Dabei kann man unterscheiden, ob durch die erfolgreiche Identikation das

erkannte Subjekt anonymisiert ist oder mit Zusatzinformationen schon voher

einmal erfasst wurde. Es ist ein wesentlicher Unterschied, ob man zuvor

biometrisch erfasste Straftäter auf öffentlichen Plätzen zu erkennen versucht,

oder Kundentracking in einer Einkaufsstrasse macht. Bei letzteren kann

man zwar das Subjekt wiederfinden, aber keine weitergehenden

Informationen zu der Identität des Subjekts abrufen.

Subsections

Next: Notwendigkeit von Kommunikationsprotokollen

Up: Grundlagen

Previous: Grundlagen

Contents

willemATkoram.de

![]() und Metrik

und Metrik

![]() zusammen, diese werden im Folgenden genauer untersucht.

zusammen, diese werden im Folgenden genauer untersucht.

![]() heißt genau dann ein metrischer Raum, wenn jedem geordneten Paar

heißt genau dann ein metrischer Raum, wenn jedem geordneten Paar![]() von Punkten

von Punkten ![]() und

und ![]() aus

aus ![]() stets eine reelle Zahl

stets eine reelle Zahl

![]() zugeordnet wird.

zugeordnet wird.

![]() und Signaturen, deren Abstand außerhalb des Toleranzrahmens

liegt, als unterschiedlich

und Signaturen, deren Abstand außerhalb des Toleranzrahmens

liegt, als unterschiedlich![]() bewertet. Die Festlegung dieses

Toleranzrahmens besitzt signifikanten Einfluss auf die Güte eines biometrischen

Algorithmus. Legt man den Toleranzrahmen zu großzügig fest, kann es leichter zu

Fehlurteilen kommen, ist er zu eng gewählt, kann es passieren, dass auch der

Träger der Signatur nicht korrekt erkannt wird (z.B. bei zu schlechter Qualität

der Bilddaten).

bewertet. Die Festlegung dieses

Toleranzrahmens besitzt signifikanten Einfluss auf die Güte eines biometrischen

Algorithmus. Legt man den Toleranzrahmen zu großzügig fest, kann es leichter zu

Fehlurteilen kommen, ist er zu eng gewählt, kann es passieren, dass auch der

Träger der Signatur nicht korrekt erkannt wird (z.B. bei zu schlechter Qualität

der Bilddaten).

![]()