|

Die Erfassungseinheit zeichnet bestimmte biologische Charakteristika auf und betreibt eventuell eine Vorverarbeitung der zu übertragenden Daten.

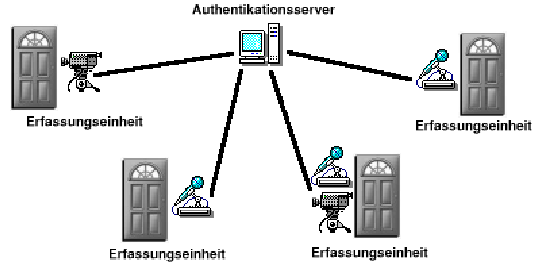

Der Prozess des Aufzeichnens, sowie eventuelle Vorverarbeitungsschritte betrachte ich nicht tiefergehend, lediglich notwendige Protokollschritte müssen untersucht werden. Diese aufgezeichneten und eventuell weiter aufbereiteten Daten werden anschliessend über ein IP-Netzwerk zu einem Authentisierungsserver übertragen. Der Authetisierungsserver führt einen Abgleich mit seinen vorhanden Referenzdaten durch und gibt ein Feedback zu der Erfassungseinheit zurück. Der Abgleich und die daraus abgeleiteten Folgeschritte, wie Zugang zu Objekten oder Ressourcen, werden nicht in dieser Arbeit behandelt. Auch die Verwaltung der Referenzdaten, sowie der Zugriff auf diese werden als gegeben angesehen. Natürlich wird die Art und Funktionalität der Erfassungseinheit auf das zu erstellende Protokoll Einfluss haben. Das Szenario, bei dem der Abgleich der aufgenommen Daten mit den Referenzdaten auf einer Smartcard stattfindet, wird bei dieser Arbeit nicht betrachtet.

Somit kann der Fokus dieser Arbeit auf die folgenden Punkte begrenzt werden:

Wobei natürlich Überlegungen zu den oben genannten Punkten erfolgen müssen, damit das zu erstellende Protokoll möglichst für einen breiten Einsatz in der Biometrik eingesetzt werden kann.

Das Protokoll soll zudem noch folgenden Bedingungen genügen: